Warum ist IT-Sicherheit wichtig?

IT-Sicherheit geht uns alle an. Die Verantwortung für den Schutz der IT-Infrastruktur und der Daten in Unternehmen und von Kunden liegt in der Verantwortung jedes einzelnen Mitarbeiters. In der heutigen digitalen Welt spielen IT-Systeme eine entscheidende Rolle in fast allen Geschäftsbereichen. Ein Verstoß gegen die IT-Sicherheit kann nicht nur zu einem erheblichen finanziellen Schaden führen, sondern auch das Vertrauen der Kunden beeinträchtigen und dem Ruf des Unternehmens schaden. Durch Diebstahl von IT-Ausrüstung und Daten sowie durch Industriespionage und Sabotage entstehen laut einer Bitkom-Umfrage der deutschen Wirtschaft dieses Jahr 206 Milliarden Euro Schaden. Und die Lieblingszahl: Laut dem Microsoft Digital Defense Report aus dem Jahr 2023 gab es 4.000 Passwort-Angriffe pro Sekunde alleine auf die Microsoft-Cloud, die wo möglich zu großen Teilen auf Phishing-Attacken zurückzuführen sind.

In diesem Blog-Beitrag fokussieren wir uns auf Phishing. Laut Bitkom sind davon 84 Prozent der Unternehmen in Deutschland im vergangenen Jahr betroffen.

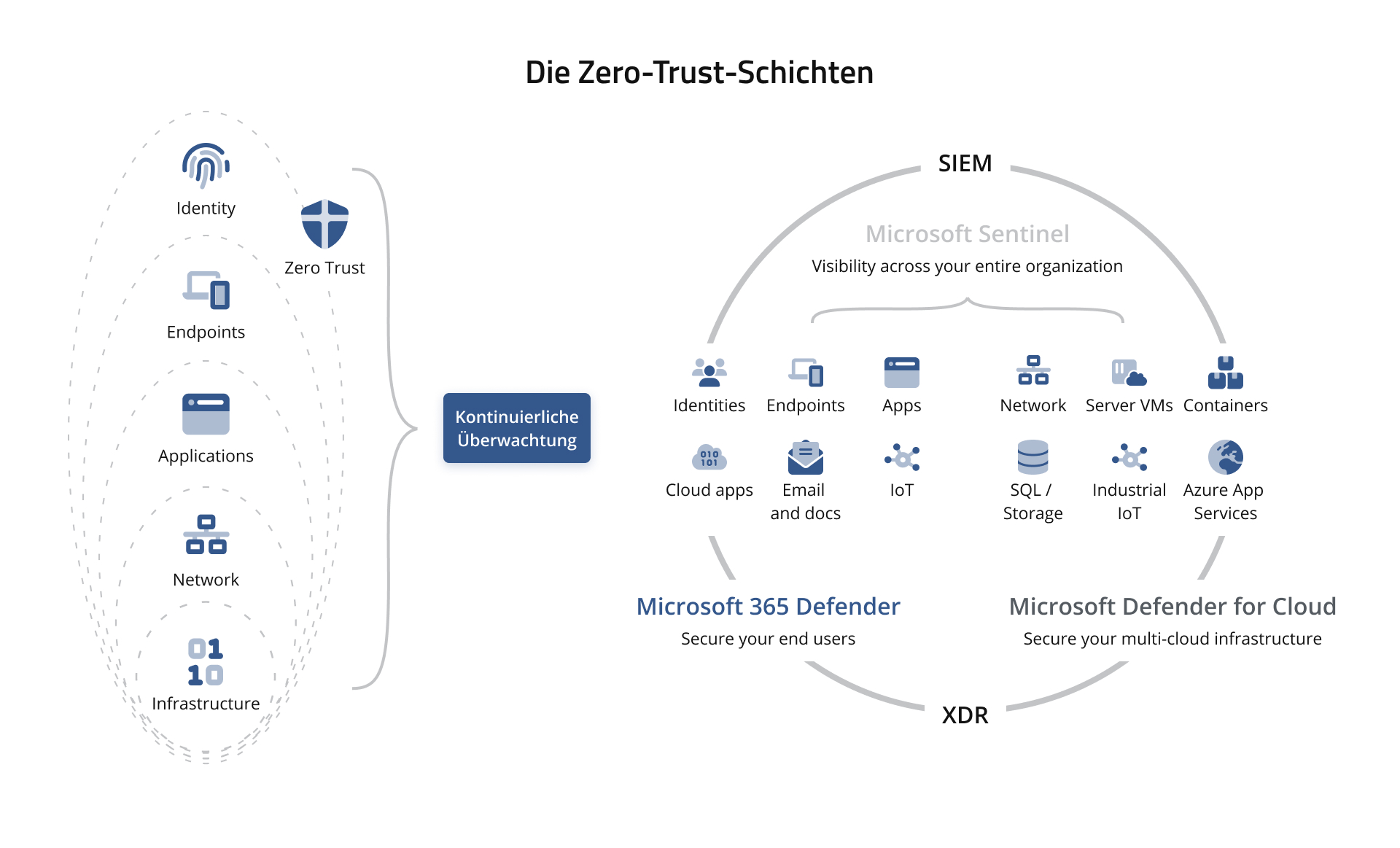

Warum Zero-Trust?

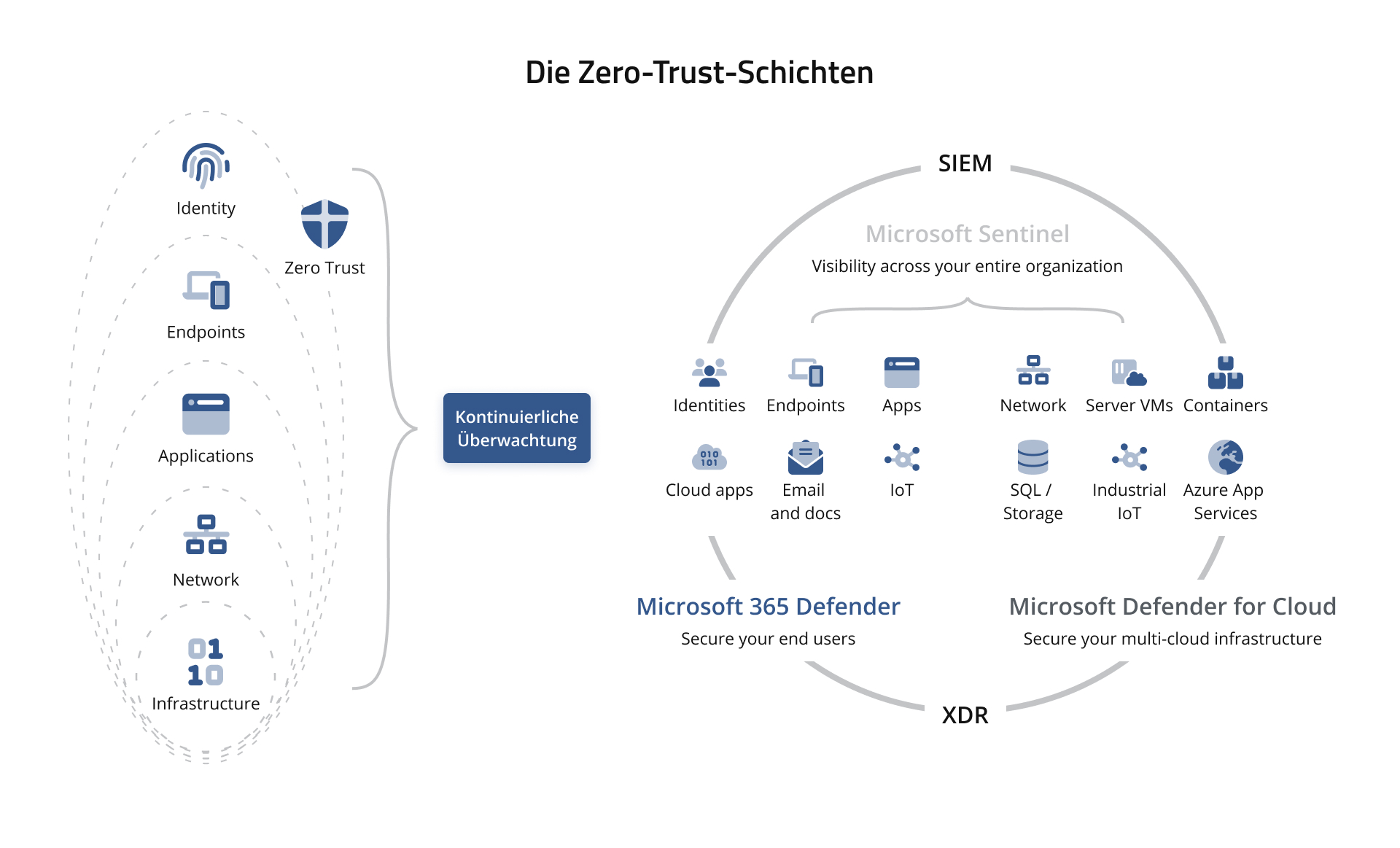

Wenn also IT-Sicherheit wichtig ist, wie können Unternehmen in unterschiedlichen Bereichen sicher werden? Durch das Sicherheitsmodell Zero-Trust. Das basiert darauf, dass jegliche Zugriffe, egal worauf, immer verifiziert werden.

Zero-Trust: Verify explicitly

Das ist das erste der drei Grundprinzipien: verify explicitly. Also explizite Kontrollen, d.h. jeder Zugriff wird authentifiziert.

Zero-Trust: Least-privilege

Das zweite Prinzip ist das Least-privilege-Prinzip, nachdem der Zugriff feingranular gesteuert und z.B. im Falle administrativer Tätigkeiten nur für eine bestimmte Zeit aktiviert und dokumentiert wird.

Zero-Trust: Assume breach

Assume breach ist das dritte Prinzip, das besagt, dass trotz aller Vorsichtsmaßnahmen das System trotzdem Opfer eines Angriffs werden könnte bzw. wird. Deshalb ist es wichtig, Mitarbeitende zu sensibilisieren, zu trainieren und zu schulen. Weil, der Mitarbeitende kann das Einfallstor an der Sichterheitsfront sein. Weitere Prinzipien

Zero-Trust betrachtet hierbei alle Aspekte einer modernen IT-Infrastruktur. Während früher die Absicherung des Systems nach außen im Vordergrund stand und die Wand zur Außenwelt immer höher wurde, geht Zero-Trust hier einen anderen Weg. Dadurch dass jeder Zugriff authentifiziert sein muss, können Ressourcen wie bei Cloud- und SaaS-Services üblich, direkt erreichbar sein. Firewalls und Netzwerksicherheit sind aber weiterhin relevant, vor allem zur Absicherung und Segmentierung der Netzwerke. Das sind aber nicht die alleinige “Gate-Keeper” wie früher. Man kann sich Zero-Trust als Schichten vorstellen, die bei der Benutzeridentität beginnen und bei den physischen Daten auf einem Datenträger enden. Über all diese Schichten hinweg sammelt das System per SIEM-Lösung (Security information and event management) Signale und Events als Logs und Metriken, um frühzeitig vor allem toxische Anomalien zu erkennen.

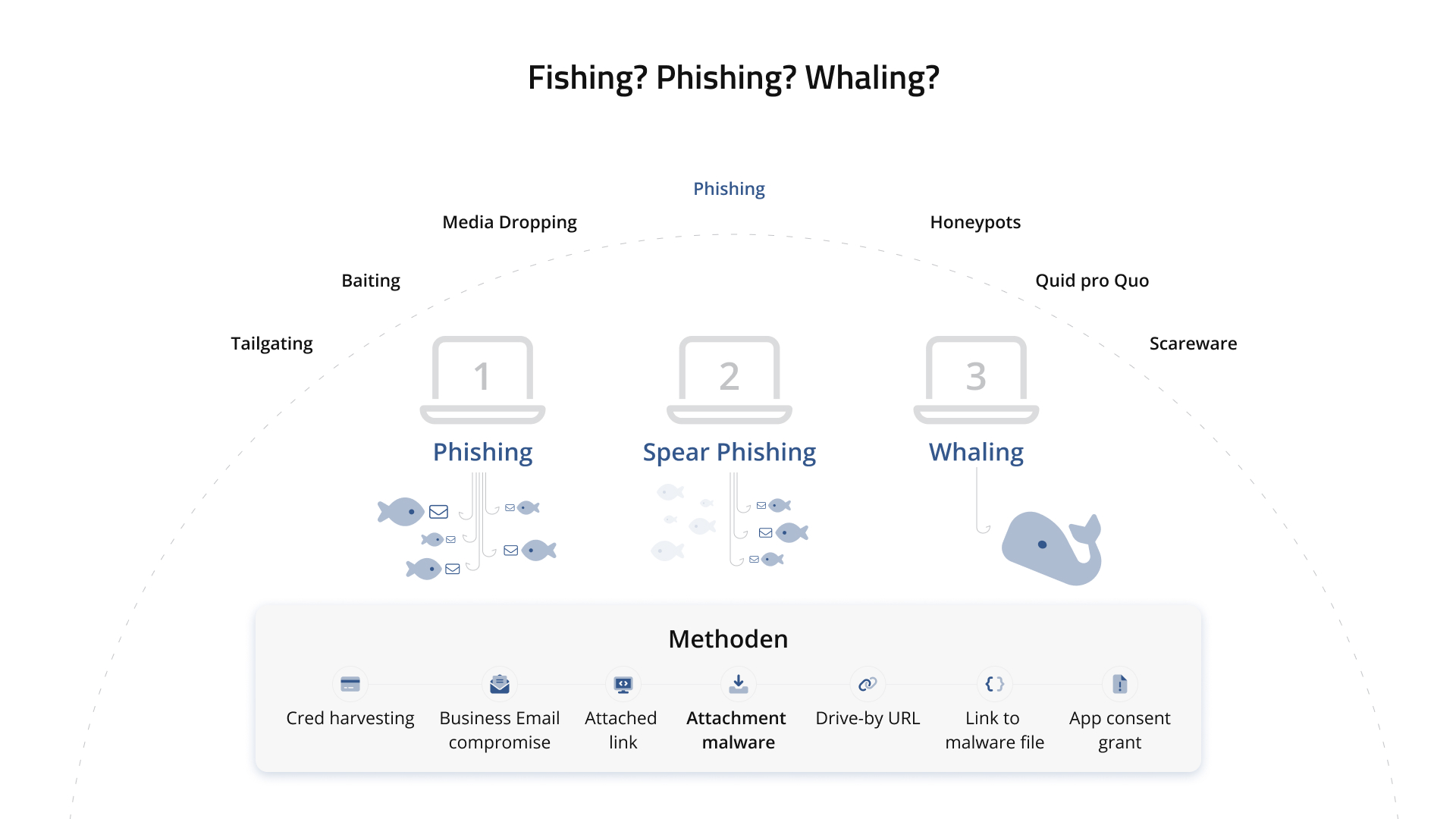

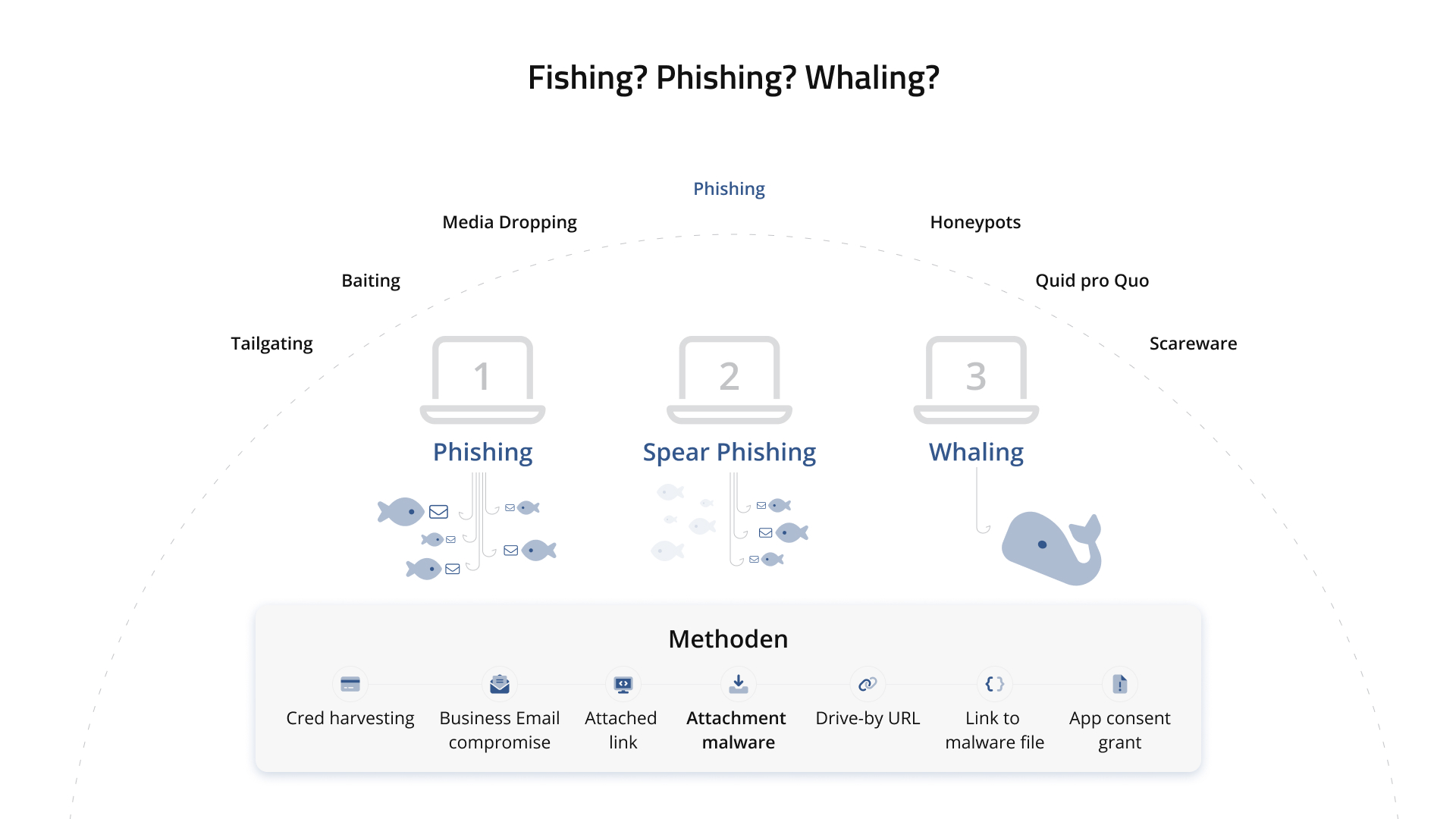

Fishing? Phishing? Whaling?

Der Mensch ist immer das schwächste Glied in der Sicherheitskette, weshalb es auch Fishing, Phishing und Whaling gibt. Aber was ist das?

Man kann Phishing- und Fishing-Angriffe als zwei Arten von Cyberangriffen unterscheiden, die Einzelpersonen und Unternehmen erheblichen Schaden zufügen können. Phishing-Angriffe zielen darauf ab, sensible Informationen zu stehlen, während Fishing-Angriffe darauf abzielen, Malware zu installieren oder Fernzugriff auf ein Gerät zu erlangen. Wir unterscheiden hier nicht, da beide Arten von Angriffen zu finanziellen Verlusten oder einem Identitätsdiebstahl führen und vor allem den Ruf des Unternehmens schädigen.

- Phishing (Neologismus von “fishing”, engl. für “Angeln”) ist der Versuch, sich über gefälschte Inhalte als vertrauenswürdig in einer Kommunikation in der Breite auszugeben.

- Spear Phishing (abgeleitet vom englischen Wort für Speer) ist ein gezielter Angriff, bei dem der Angreifer den Empfängerkreis und Inhalt seiner Phishing-Angriffe aufeinander abstimmt.

- Whaling (Substantivierung des englischen Verbs “to whale” mit der Bedeutung Walfang) ist eine gezielte Attacke, die sich z.B. gegen hohe Führungskräfte richtet. Werden dabei persönliche Informationen über das Opfer und KI eingesetzt, spricht man auch von Harpoon Whaling (englischer Begriff für den Walfang mit einer Harpune).

Laut dem letzten Brand Phishing Report Q3 2023 belegen die folgenden Unternehmen die am häufigsten imitierten Marken bei Phishing-Angriffen: Walmart (39 %), Microsoft (14 %), Wells Fargo (8 %), Google (4 %), Amazon (4 %), Apple (2 %), Home Depot (2 %), LinkedIn (2 %), Mastercard (1 %) und Netflix (1 %).

Mit dem Angriffssimulationstraining im Microsoft-365-Defender-Portal können realistische Angriffsszenarien in Unternehmen ausgeführt werden. Diese simulierten Angriffe können dabei helfen, anfällige Benutzer zu identifizieren und zu finden. Es geht aber nicht darum, mit dem Finger auf diese einzelnen Mitarbeitenden zu zeigen, sondern es geht vielmehr darum, diese Mitarbeitenden zu sensibilisieren und zu trainieren. Und das bevor sich ein echter Angriff auf diese und das Unternehmen auswirkt.

Angriffssimulationstraining mit Microsoft Defender

Microsoft Defender for Office enthält eine Angriffssimulationstrainingskomponente (Attack simulation training), die es Administratoren ermöglicht, harmlose Cyberangriffe in ihrer Organisation durchzuführen. Eine solche Simulation emuliert echte Phishing-Angriffe auf das Unternehmen, um die internen Sicherheitsrichtlinien zu testen, die Mitarbeitenden zu schulen und besonders deren Bewusstsein zu erhöhen. So kann ihre Anfälligkeit für Angriffe verringert werden.

Voraussetzung für das Angriffssimulationstraining sind:

- Microsoft-365-E5-Lizenz oder Lizenz für Microsoft Defender for Office 365 Plan 2

- Mitgliedschaften in einer der folgenden privilegierten Rollen (Entra ID role based access control - RBAC):

- Globaler Administrator

- Sicherheitsadministrator

- Angriffssimulationsadministratoren: Erstellen und Verwalten aller Aspekte von Angriffssimulationskampagnen

- Autor von Angriffsnutzlasten: Erstellen von Angriffsnutzlasten, die ein Administrator später initiieren kann.

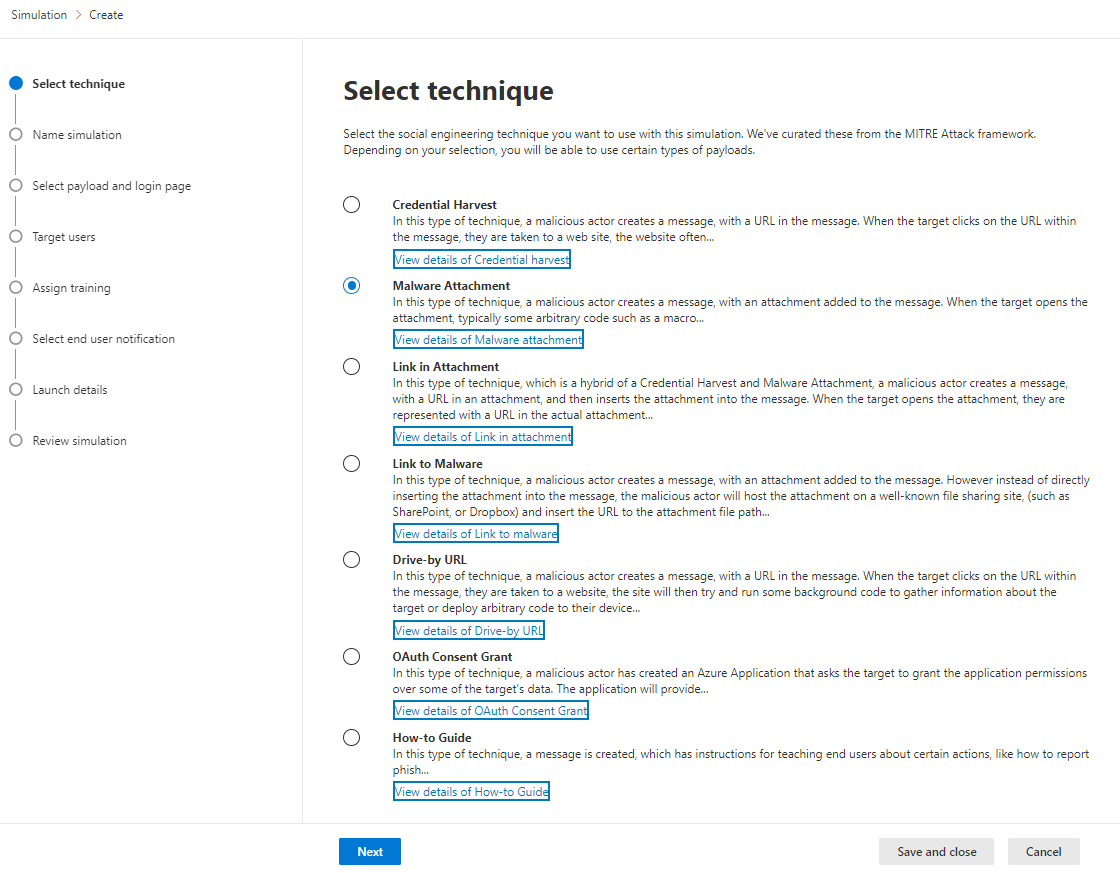

Simulationstechniken für Fishing, Phishing und Whaling

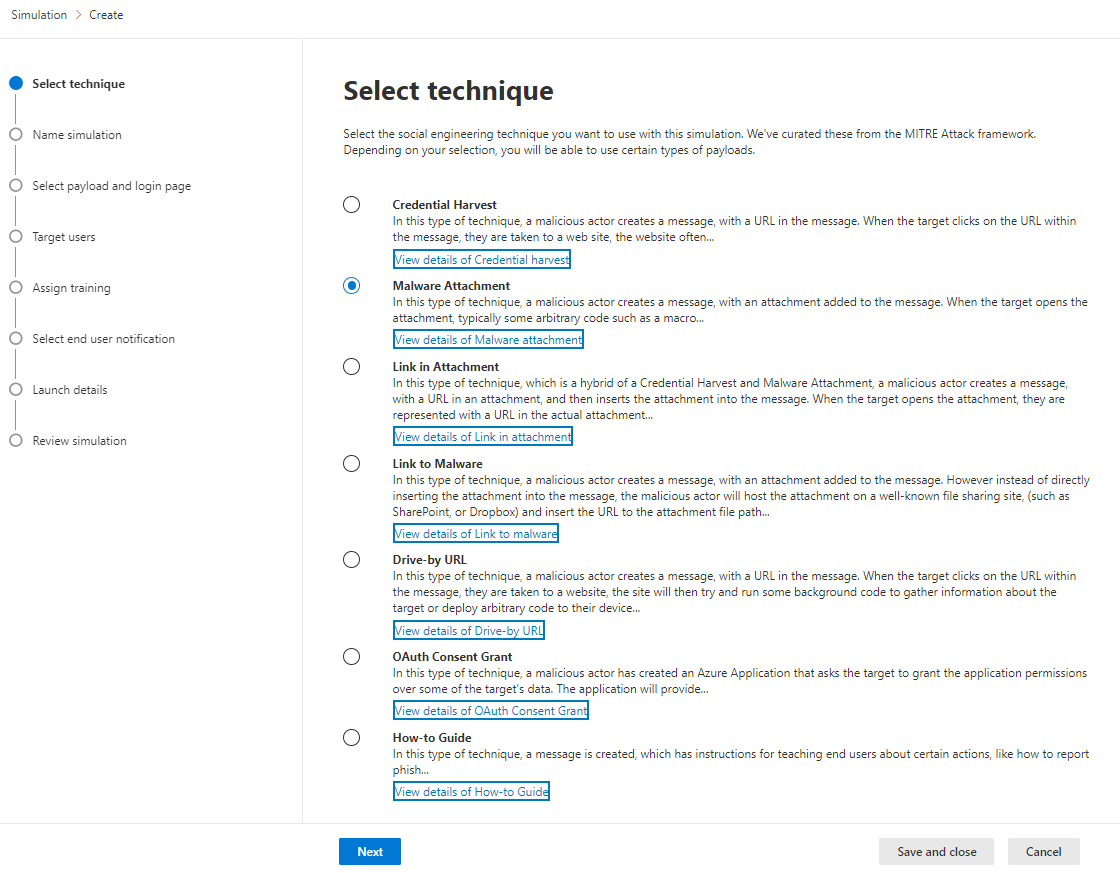

Das Angriffssimulationstraining bietet verschiedene Simulationstechniken, die auf dem MITRE ATT&CK® Framework basieren. Diese Techniken simulieren verschiedene Arten von Angriffen:

-

Diebstahl von Anmeldeinformationen (Credential Harvest):

Ein Angreifer sendet dem Empfänger eine Nachricht, welche eine URL enthält. Wenn der Empfänger auf diese URL klickt, wird er zu einer Website weitergeleitet, die in der Regel ein Dialogfeld anzeigt. In dem Dialogfeld wird der Benutzer nach Benutzername und Kennwort gefragt. Die Zielseite ist so designt, dass sie eine bekannte/erwartete Website darstellt, welcher der Anwender vertraut.

-

Schadsoftwareanlage (Maleware Attachment):

Ein Angreifer sendet dem Empfänger eine Nachricht, die eine Anlage enthält. Wenn der Empfänger diese Anlage öffnet, wird beliebiger Code (z. B. ein Makro) auf dem Gerät des Benutzers ausgeführt. Dieser Code infiziert den Client und zielt darauf ab, sich innerhalb des Netzwerks auszubreiten und auf andere Systeme zuzugreifen.

-

Link in Anlage (Link in Attachment):

Bei dieser Technik handelt es sich um einen Hybrid aus Schadsoftwareanlage (Maleware Attachment) und Diebstahl von Anmeldeinformationen (Credential Harvest). Ein Angreifer sendet dem Empfänger eine Nachricht, die eine URL in einer Anlage enthält. Wenn der Empfänger die Anlage öffnet und auf die URL klickt, wird er zu einer Website weitergeleitet, die in der Regel ein Dialogfeld anzeigt, in dem der Benutzer nach Benutzername und Kennwort gefragt wird.

-

Link zu Schadsoftware (Link to Maleware):

Ein Angreifer sendet dem Empfänger eine Nachricht, die einen Link zu einer Anlage auf einer bekannten Dateifreigabewebsite (z. B. SharePoint Online oder Dropbox) enthält. Wenn der Empfänger auf die URL klickt, wird die Anlage geöffnet und beliebiger Code (z. B. ein Makro) auf dem Gerät des Benutzers ausgeführt. Dieser Code infiziert den Client und zielt darauf ab, sich innerhalb des Netzwerks auszubreiten und auf andere Systeme zuzugreifen.

-

Drive-by-URL:

Ein Angreifer sendet dem Empfänger eine Nachricht, diese enthält eine URL. Wenn der Empfänger auf die URL klickt, wird er zu einer Website weitergeleitet, welche wiederum versucht, Hintergrundcode auszuführen. Dieser Hintergrundcode sammelt Informationen über den Empfänger oder versucht beliebigen Code auf dessen Gerät zu installieren. In der Regel handelt es sich bei der Zielwebsite um eine bekannte Website, die kompromittiert wurde, oder um einen Klon einer bekannten Website. Es wird eine bekannte/erwartete Website genutzt, um den Benutzer davon zu überzeugen, dass der Link sicher ist.

-

Erteilung einer Zustimmung in OAuth (OAuth Consent Grant):

Ein Angreifer erstellt eine böswillige Azure-Anwendung, die versucht, Zugriff auf Daten zu erhalten. Die Anwendung sendet eine E-Mail-Anforderung, die eine URL enthält. Wenn der Empfänger auf die URL klickt, fordert der Zustimmungserteilungsmechanismus der Anwendung den Zugriff auf die Daten (z. B. den Posteingang des Benutzers) an.

Nutzlasten der Simulationstechniken

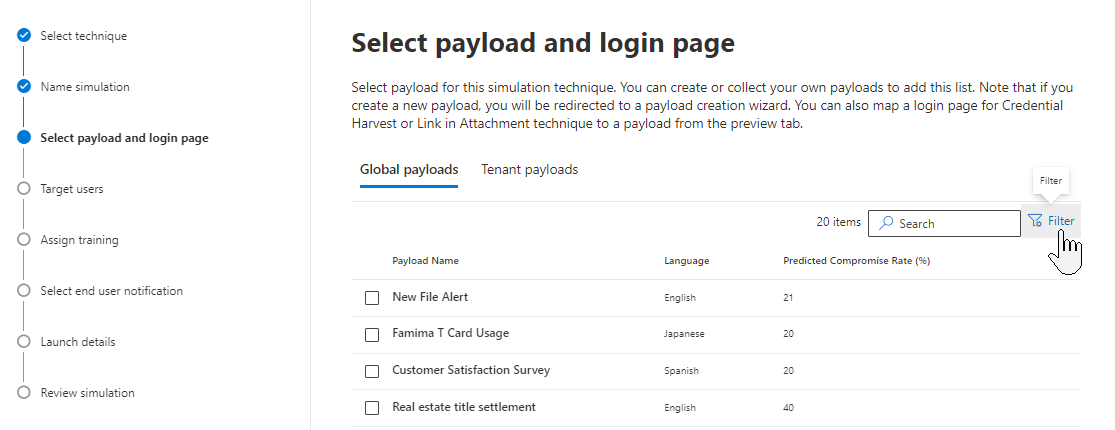

Zur Durchführung einer Angriffssimulation wird dem User eine entsprechende Nutzlast (Payload) zugesendet, welche ihn bei Credential Harvesting bzw. Link in Anlage auf eine vorbereitete Anmeldeseite weiterleitet.

Microsoft stellt für jeder der beschriebenen Simulationstechniken vordefinierte Nutzlasten und auch Anmeldeseiten zur Verfügung. Diese befinden sich in der Inhaltsbibliothek (Content Libary). Dort können auch individuelle Nutzlasten und Anmeldeseiten erstellt werden, um genau auf Ihr Unternehmen zugeschnittene Angriffssimulationen durchzuführen.

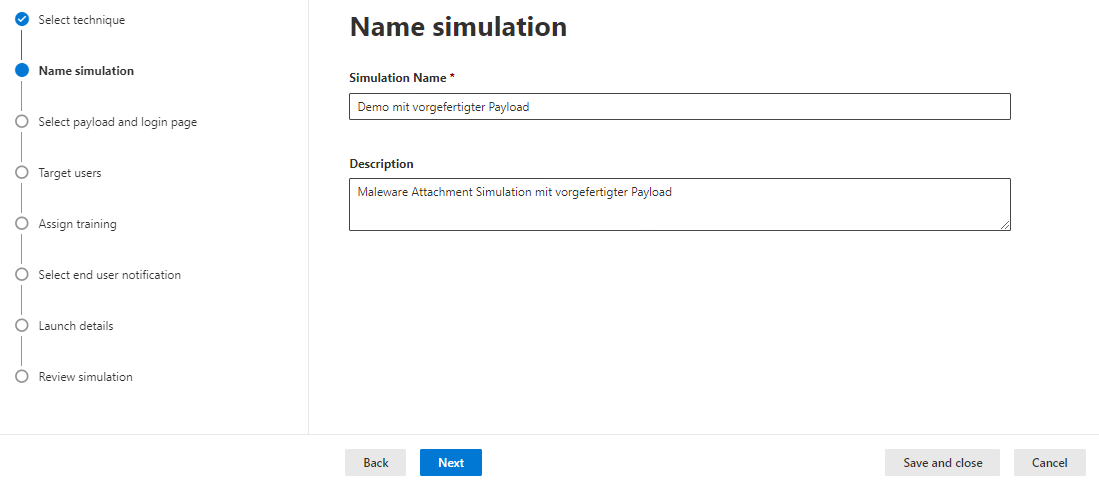

Erstellen einer Angriffssimulation mit Microsoft Defender: Schritt für Schritt

Der erste Schritt beim Anlegen einer Angriffssimulation ist die Auswahl der oben beschriebenen Simulationstechnik.

Für unser Beispiel nutzen wir Maleware Attachment und gehen per Klick auf Next zum nächsten Schritt.

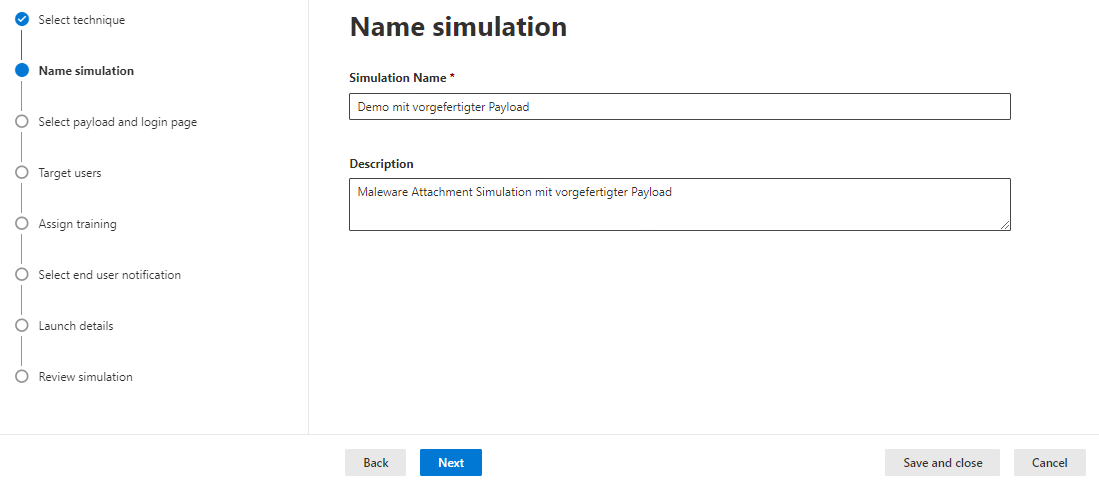

In dieser Maske vergeben wir einen aussagekräftigen Namen und eine Beschreibung für unsere Angriffssimulation.

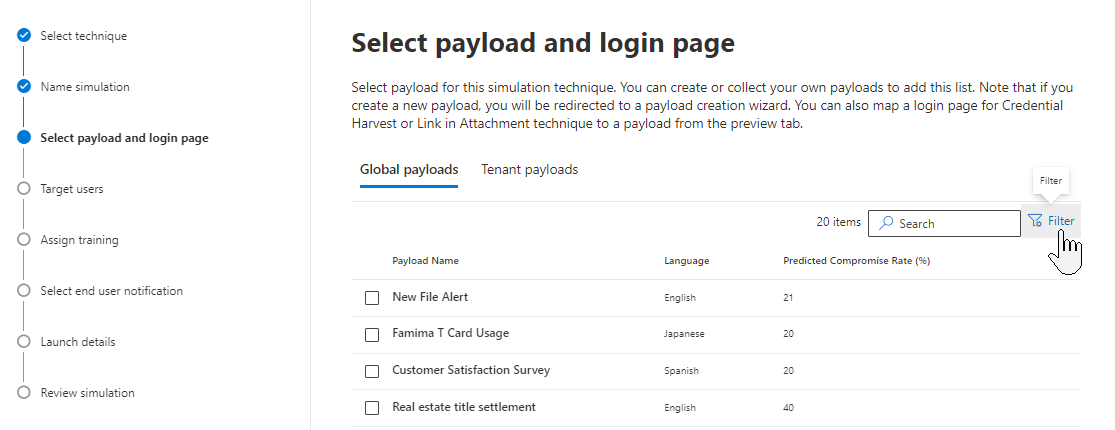

Als nächstes wählen wir die Nutzlast (Payload) aus. Es ist möglich, individuelle Nutzlasten zu verwenden, um den individuell auf die Branche, den genutzten Services oder den Geschäftspartnern des Unternehmens einzugehen.

Der Einfachheit halber, nutzen wir in diesem Beispiel eine von Microsoft bereitgestellten Nutzlast.

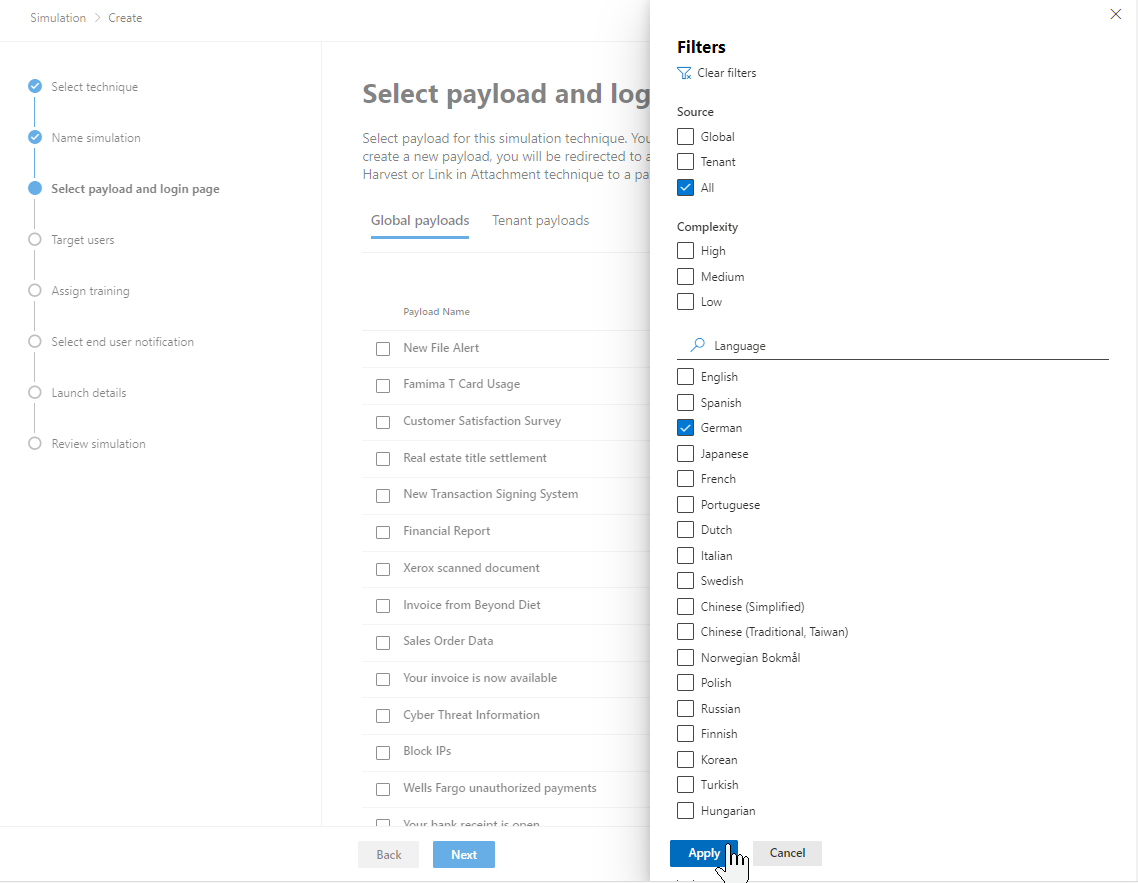

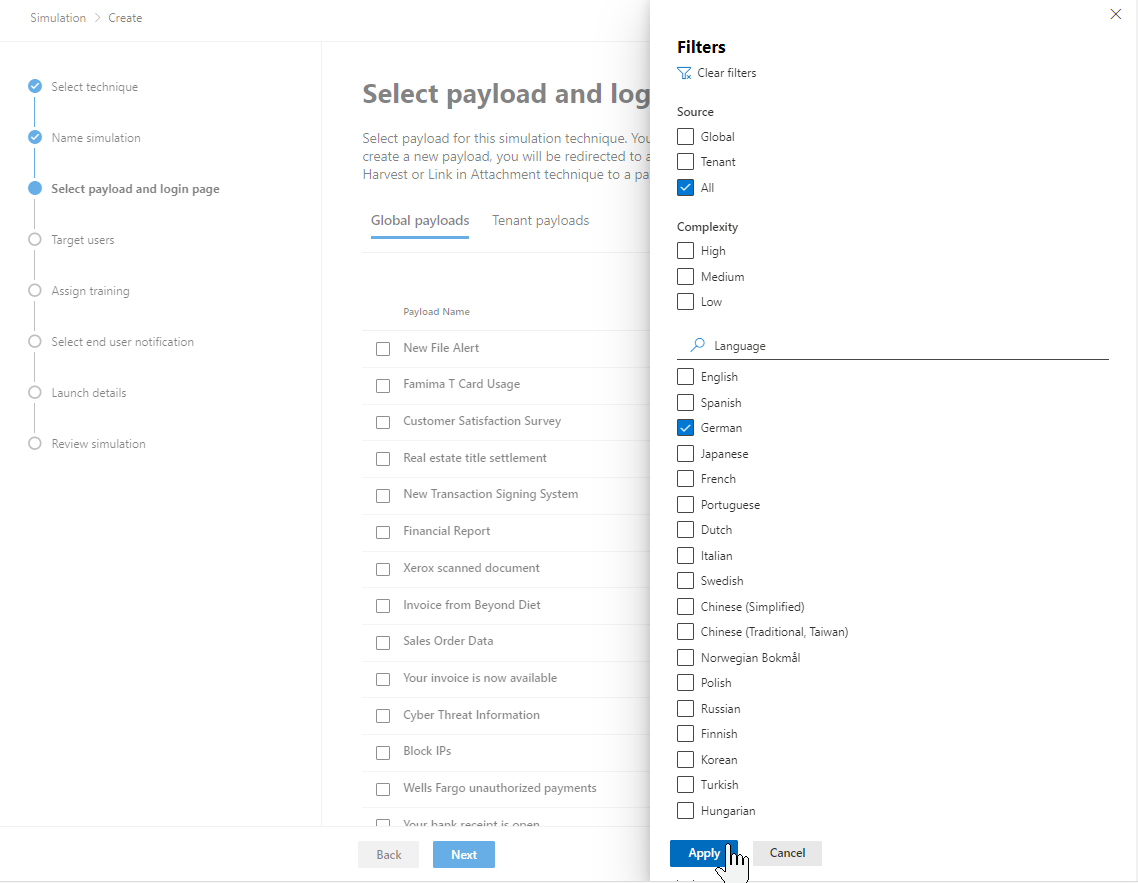

Dazu filtern wir zunächst nach der gewünschten Sprache.

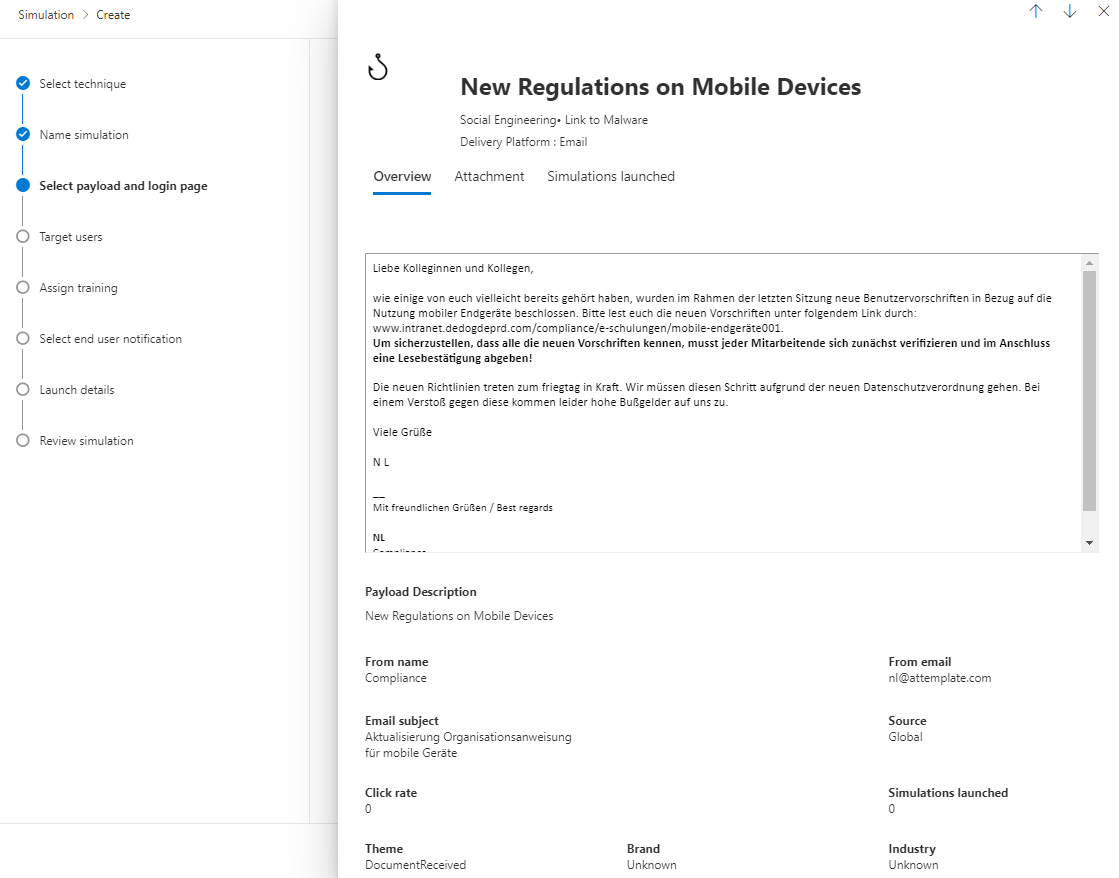

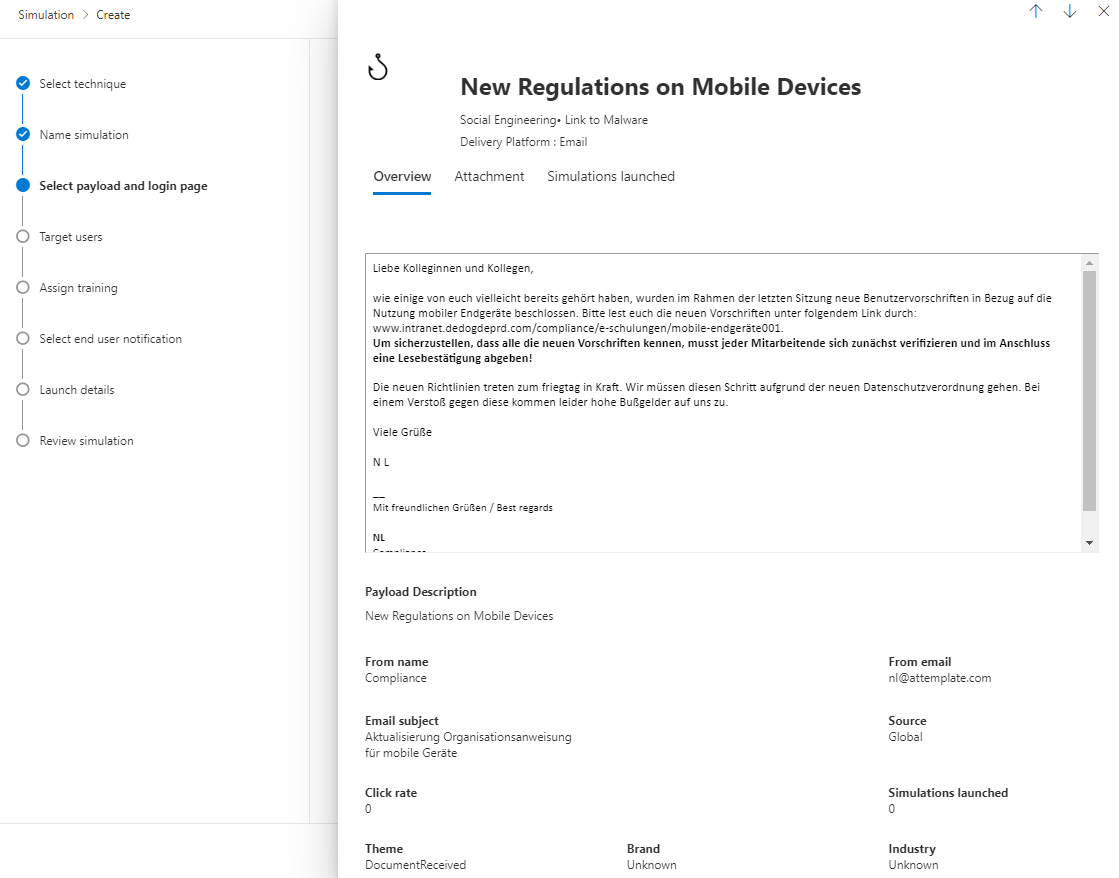

Aus den deutschen Beispielen wählen wir eine passende Vorlage.

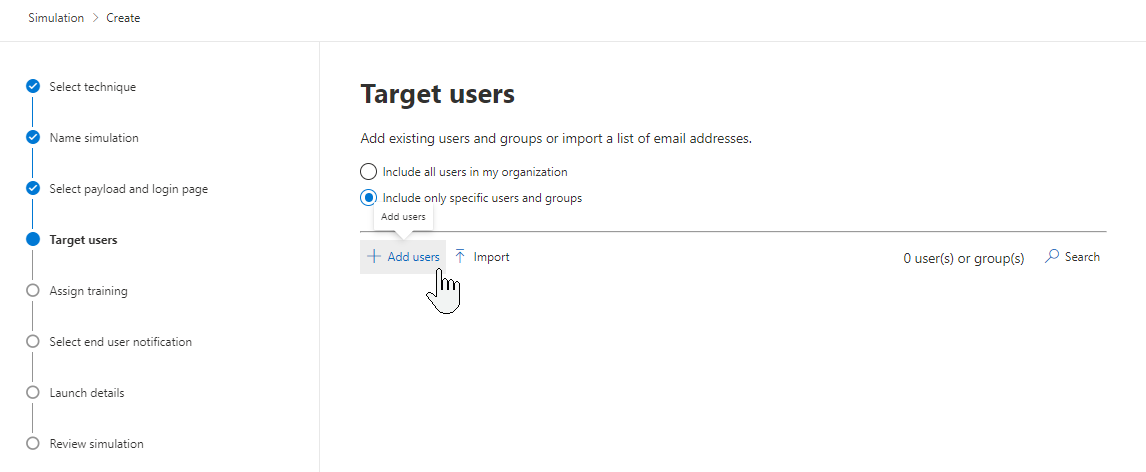

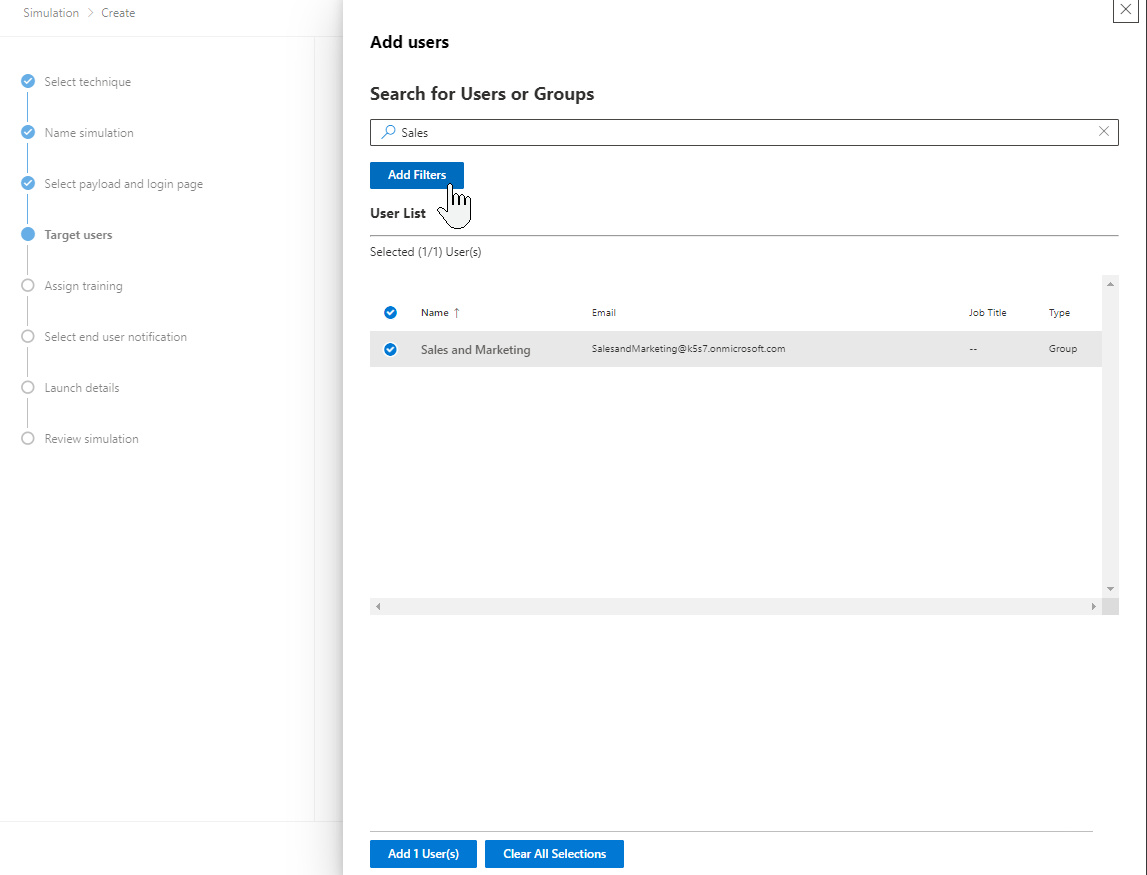

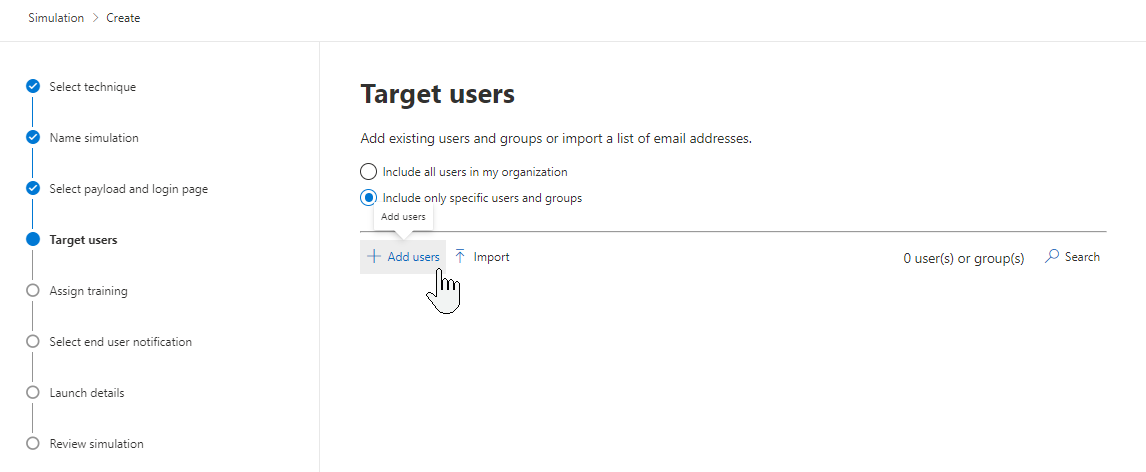

Nach der Auswahl der Nutzlast wird die Zielgruppe ausgewählt. Hier kann entweder “Alle Nutzer der Organisation” gewählt werden oder es können individuelle Gruppen oder Benutzer ausgewählt werden.

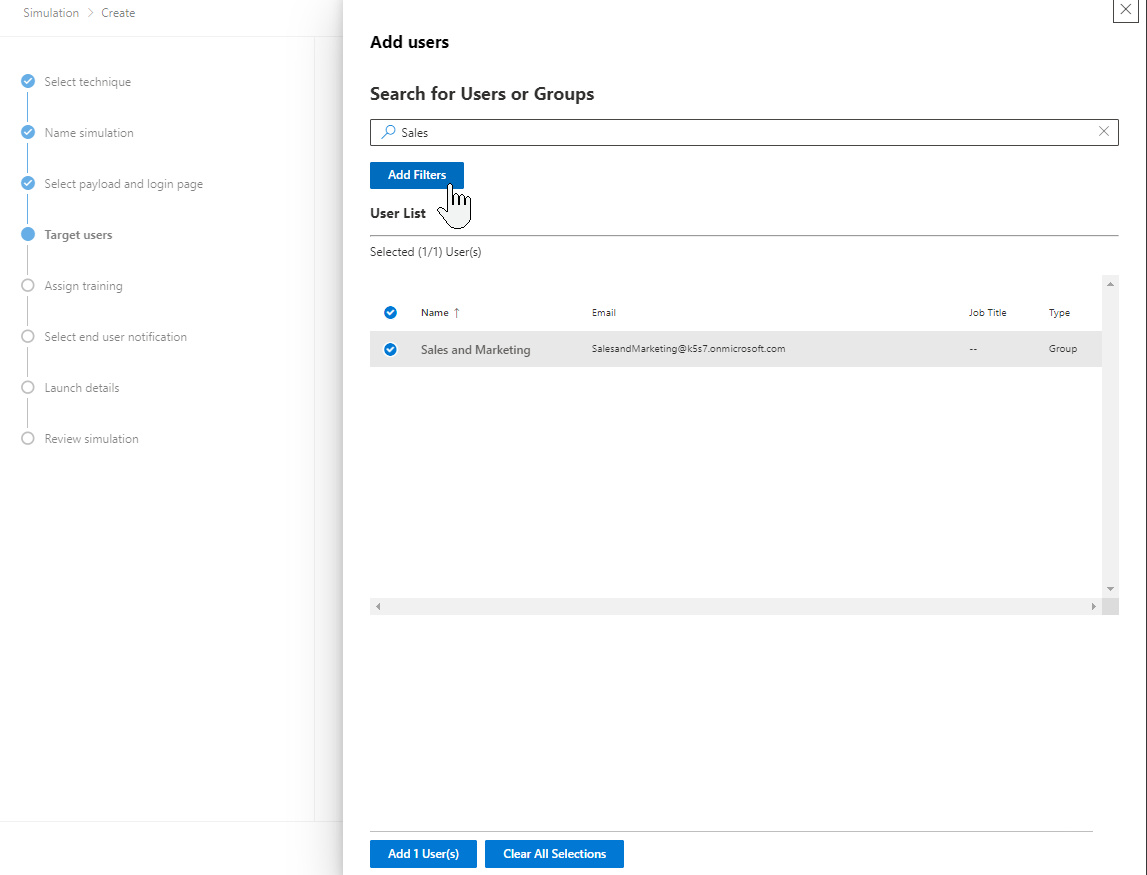

Wir möchten unsere Simulation an die Mitglieder der Gruppe “Sales and Marketing” versenden und bestätigen dies mit Add.

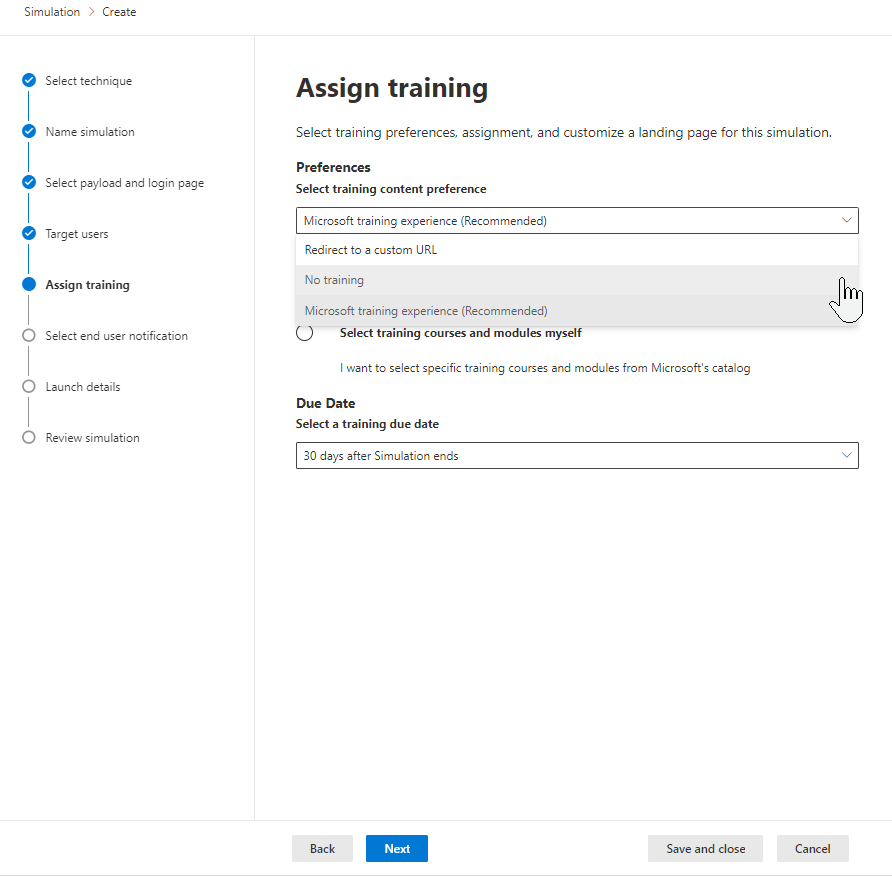

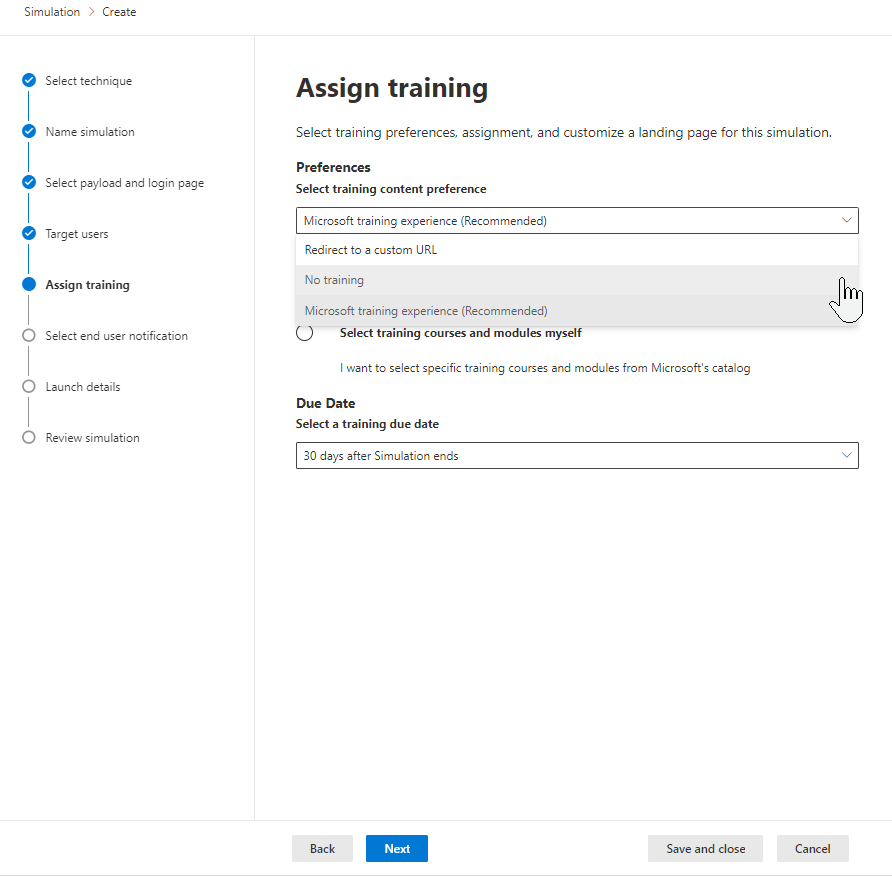

Es ist möglich, die Angriffssimulation um ein Training zu erweitern.

Wenn ein Mitarbeitender bei der Angriffssimulation kompromittiert wird, kann er an eine URL weitergeleitet werden, um ein individuelles Training anzuzeigen, ein vorgefertigtes Training von Microsoft zu nutzen oder es wird kein automatisiertes Training verwendet.

Wir verwenden hier kein automatisiertes Training und setzen auf eine individuelle Sensibilisierung nach Abschluss der Angriffssimulation.

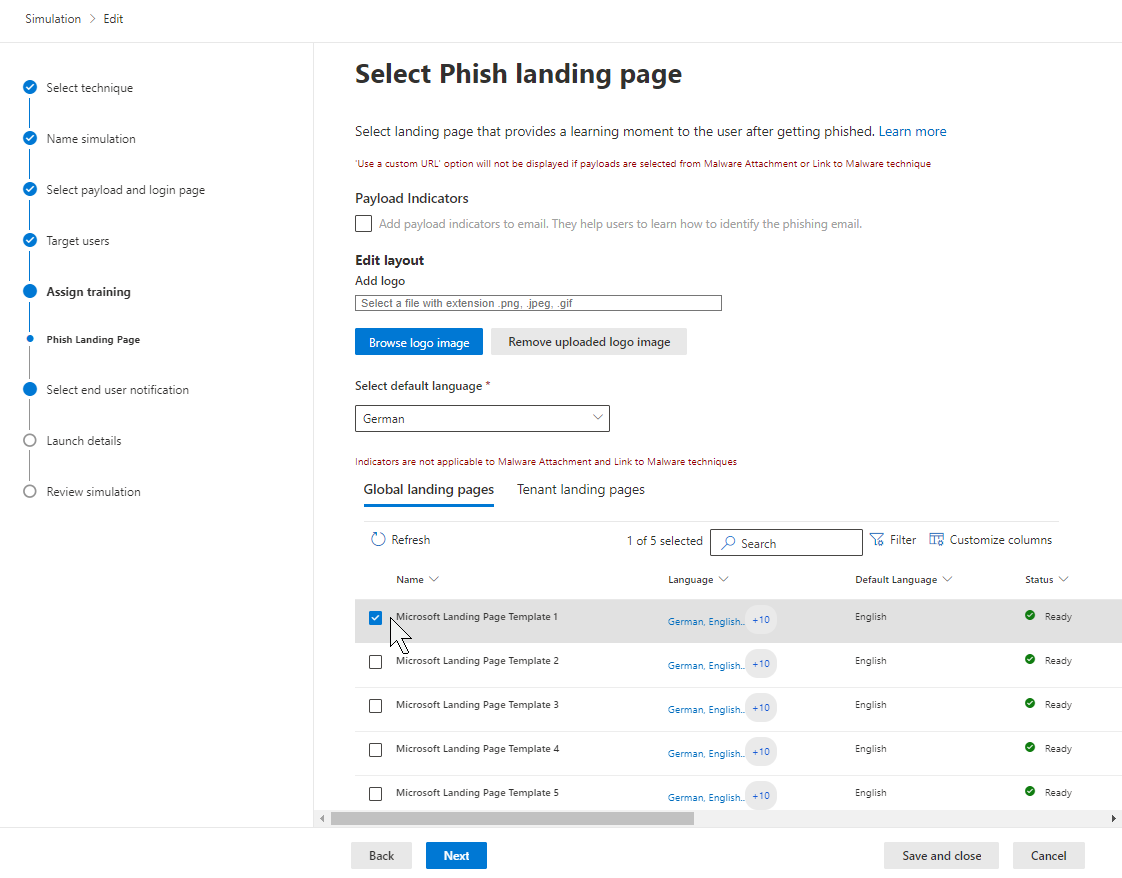

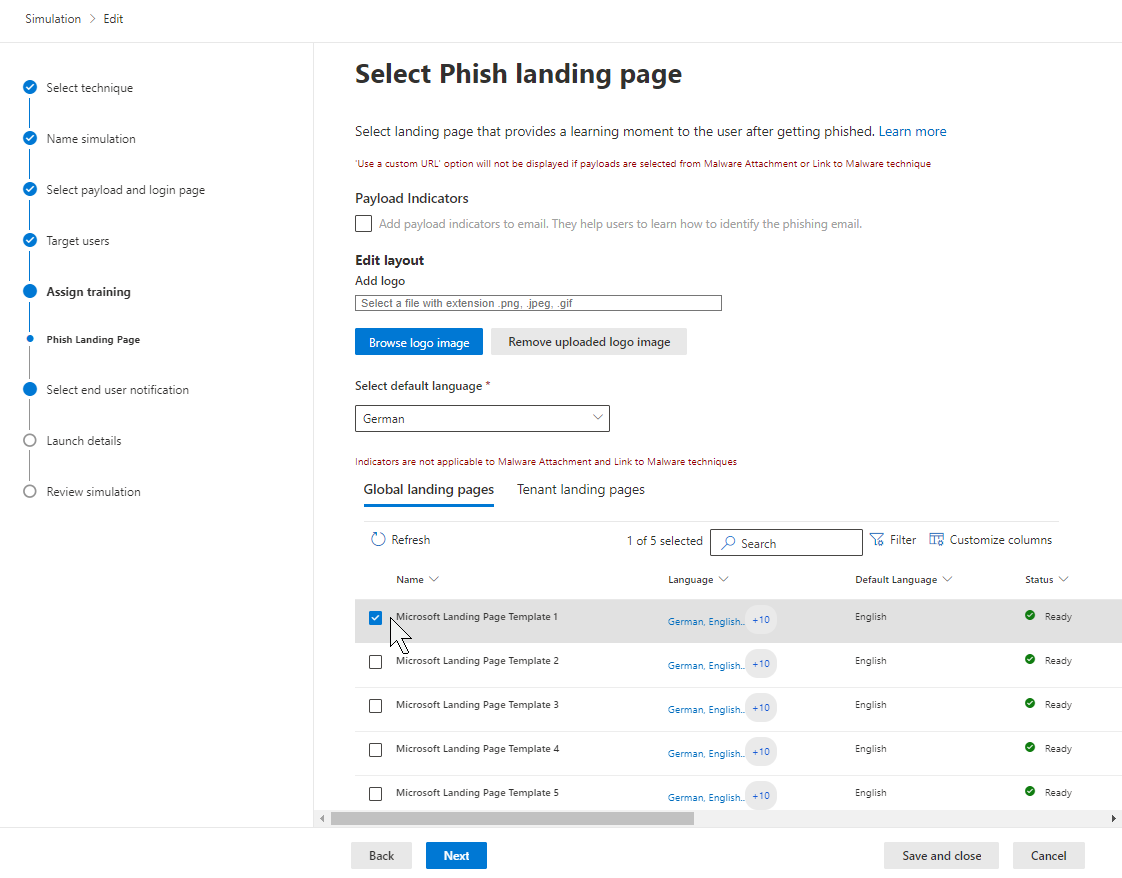

Wird ein User kompromittiert, wird er auf eine Landingpage weitergeleitet. Microsoft bietet hier bereits 5 vorgefertigte an. Es ist auch hier möglich, eine individuelle Landingpage mit der Corporate Identity des Unternehmens anzulegen und zu verwenden.

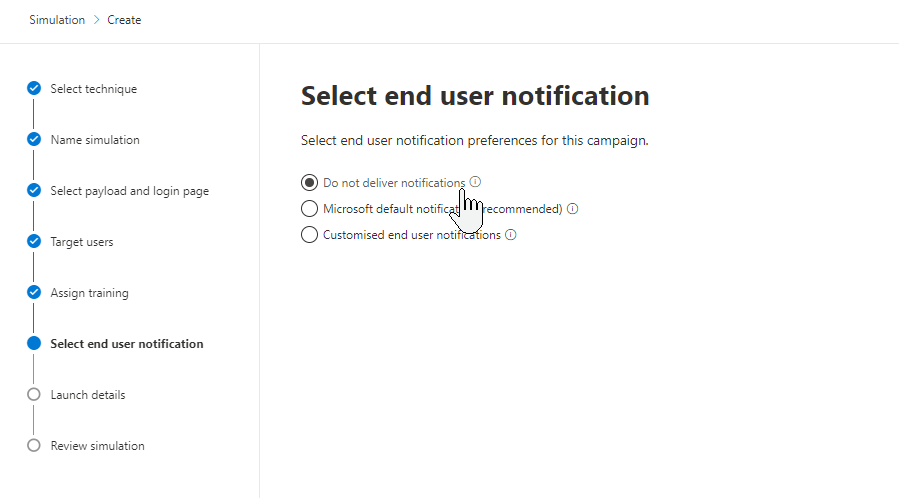

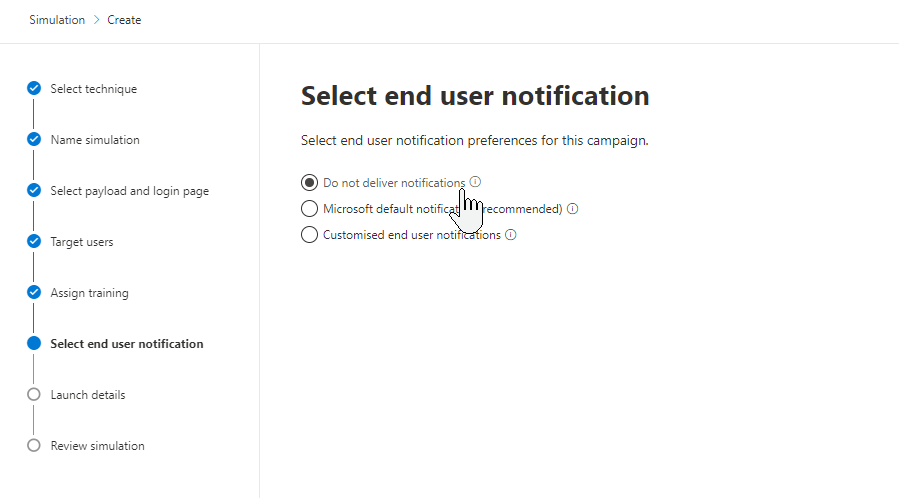

Vor und nach der Angriffssimulation können Info-E-Mails an die eingeschlossenen User versendet werden. Auch hier gibt es die Möglichkeit, dies abzuwählen, die Vorlage von Microsoft zu verwenden oder eine individuelle Nachricht zu definieren.

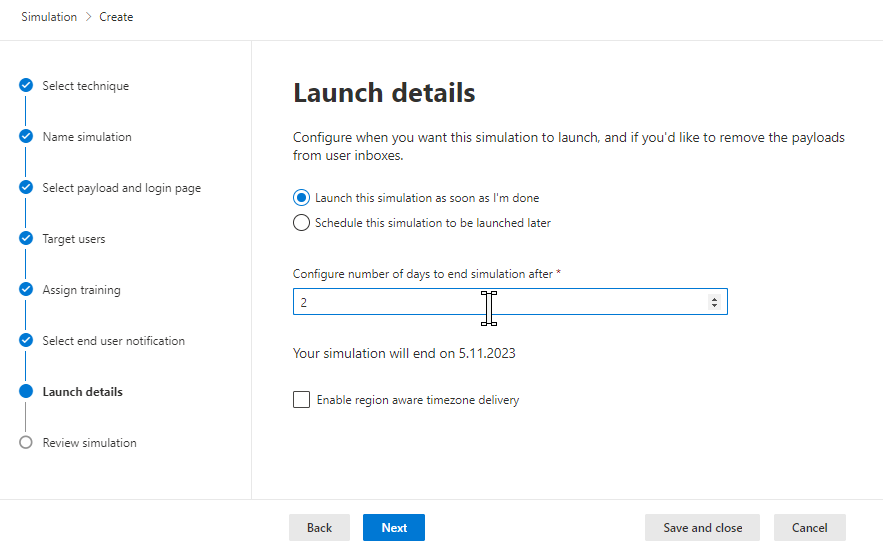

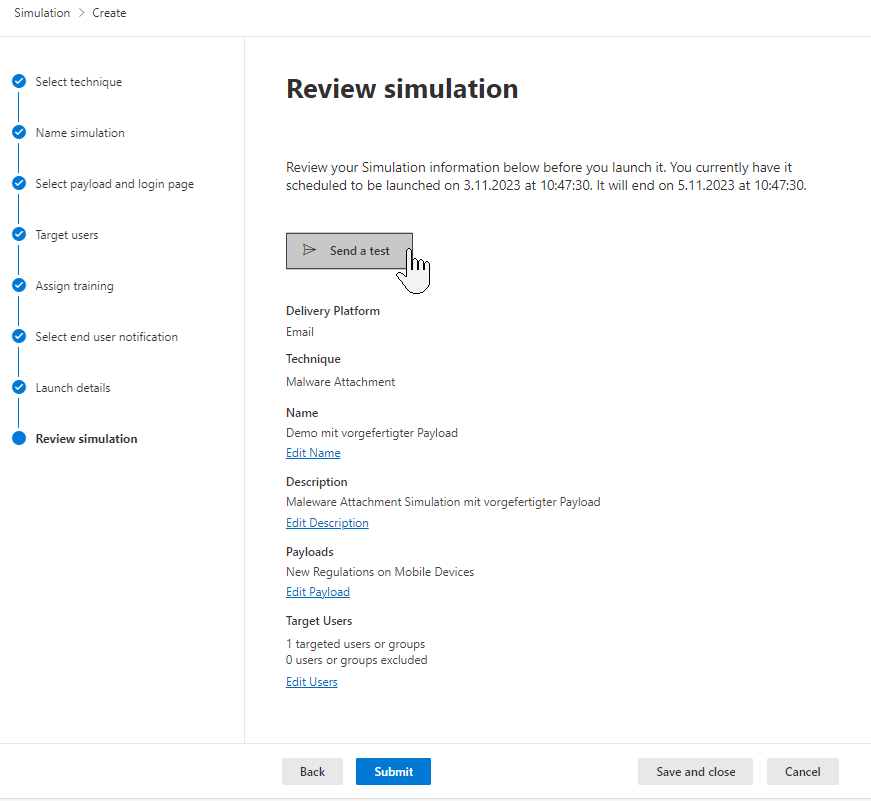

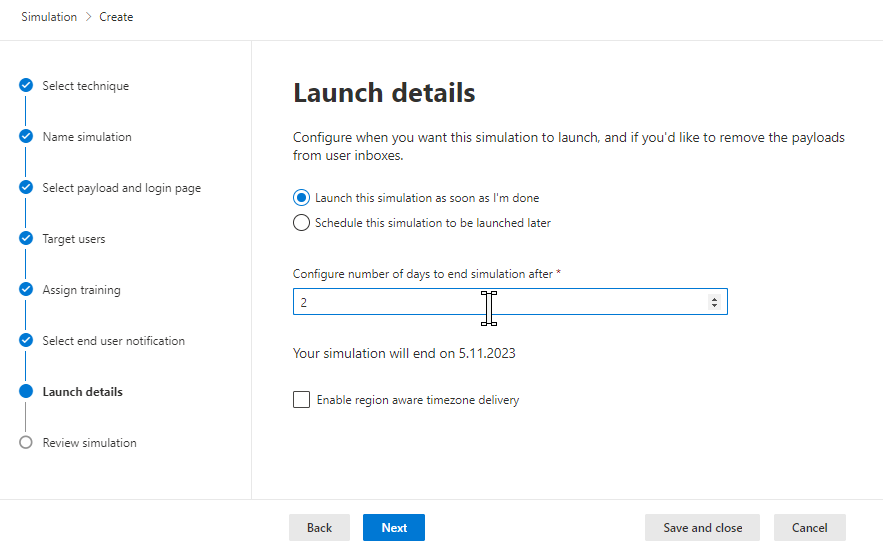

Zuletzt bleibt noch das Festlegen des Startzeitpunktes und der Dauer der Simulation.

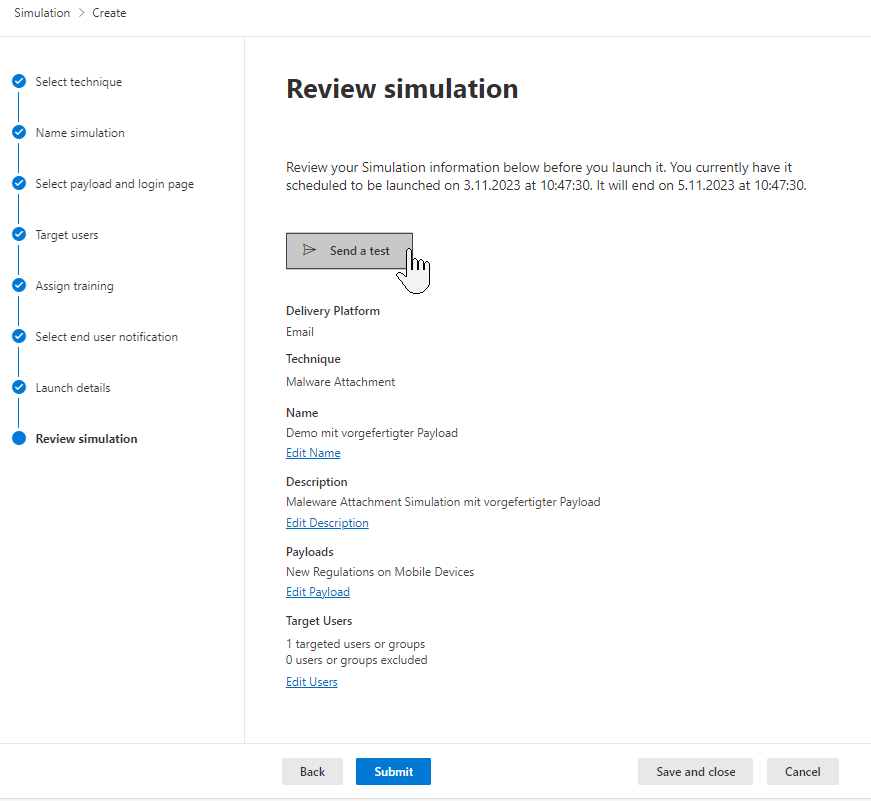

Im letzten Bildschirm kann sich der angemeldete User die erstellte E-Mail zum Test zusenden und per Klick auf Submit die Simulation starten.

Wir haben nun erfolgreich eine Angriffssimulation erstellt. Wie gezeigt, gibt es an vielen Stellen die Möglichkeit, die Simulation zu individualisieren und an das Unternehmen individuell anzupassen.

Bei einer Nutzlast, welche individuell auf das Unternehmen zugeschnitten ist, ist die Rate der Kompromittierung deutlich höher als bei Nutzung der Standardvorlagen.

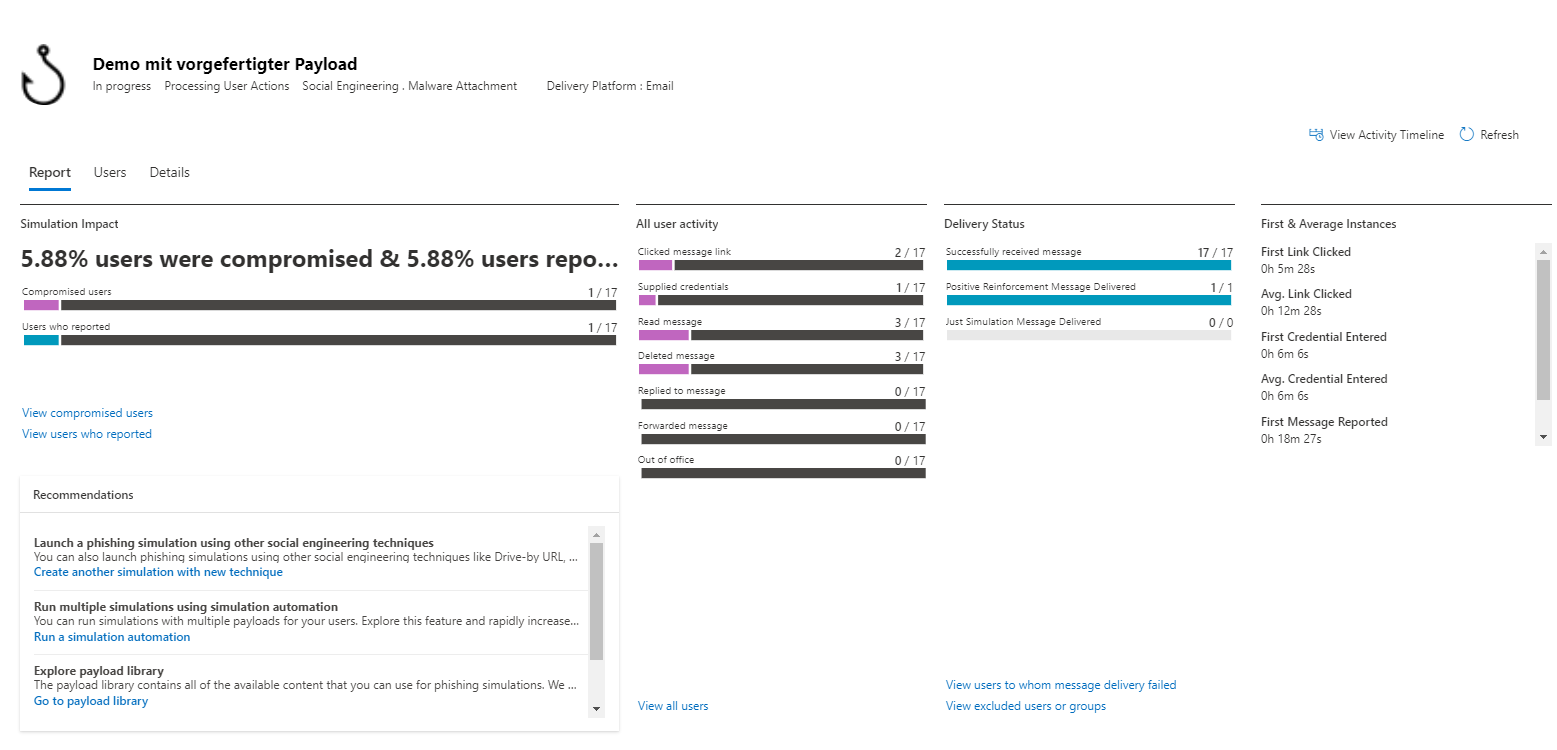

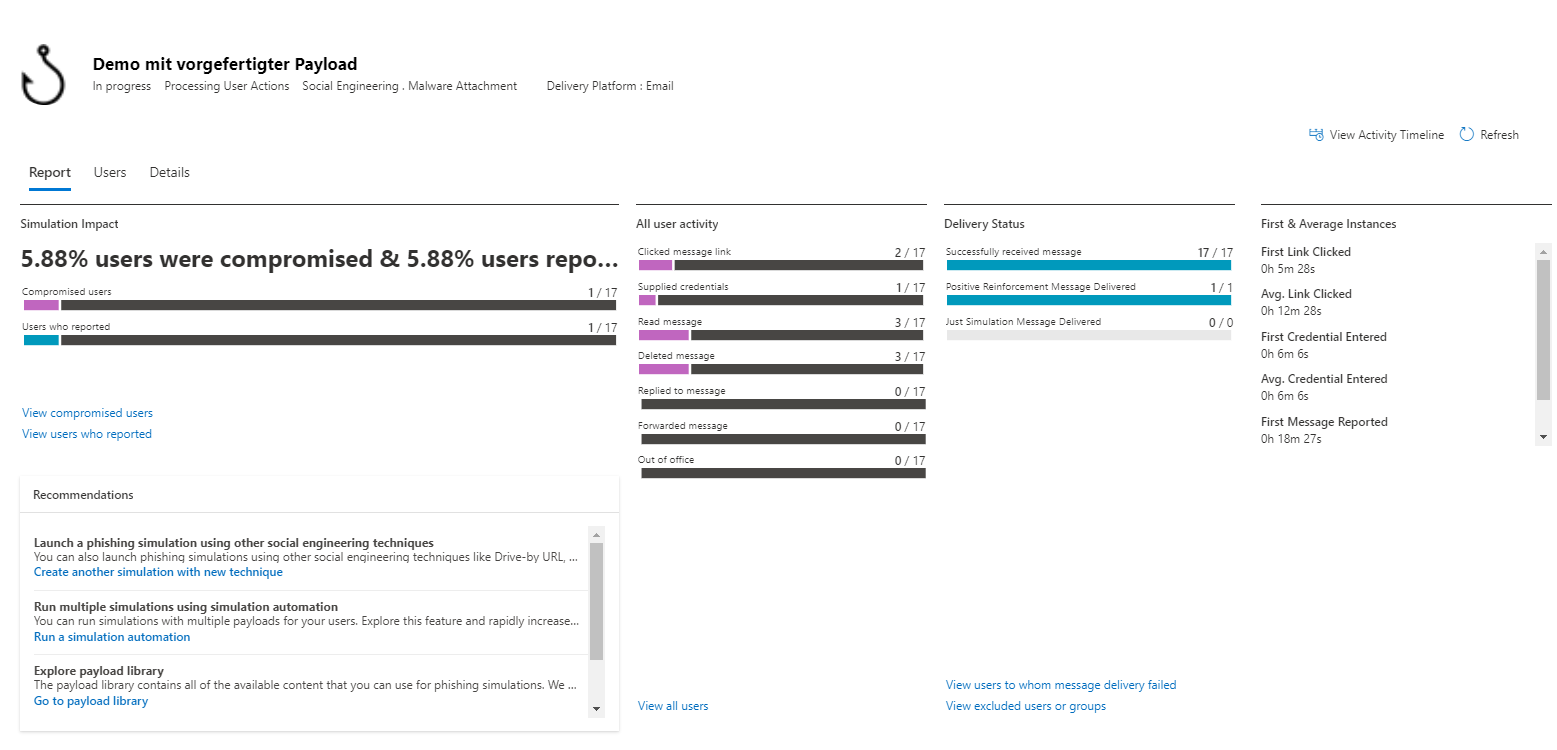

Auswertung der Angriffssimulation über Reports des Microsoft Defenders

Nachdem die Angriffssimulation gestartet wurde, kann diese unter Simulationen geöffnet werden. Im Reiter “Report” werden die Ergebnisse und Zahlen der Angriffssimulation angezeigt. Der Reiter “User” enthält die Detailinformationen zu jedem Teilnehmer der Simulation. Im letzten Reiter “Detail” kann die Konfiguration der entsprechenden Angriffssimulation nochmals eingesehen werden.

Wir hoffen, wir konnten Ihnen einen ersten Überblick in das Angriffssimulationsmodul von Microsoft Defender geben.

Gerne unterstützen wir Ihr Unternehmen bei der Vorbereitung und Durchführung von Angriffssimulationen in Ihrem Unternehmen!